Статистические данные по известным случаям эксплуатации

Одним из ключевых факторов критически опасной уязвимости является наличие публичного (необязательно всегда) эксплойта, а также подтвержденных случае эксплуатации в атаках. Зарубежный каталог CISA KEV собирает информацию о подтвержденных фактах эксплуатации уязвимостей вживую, а также предоставляет рекомендации по срокам устранения их в соответствии с возможными негативными последствиями.

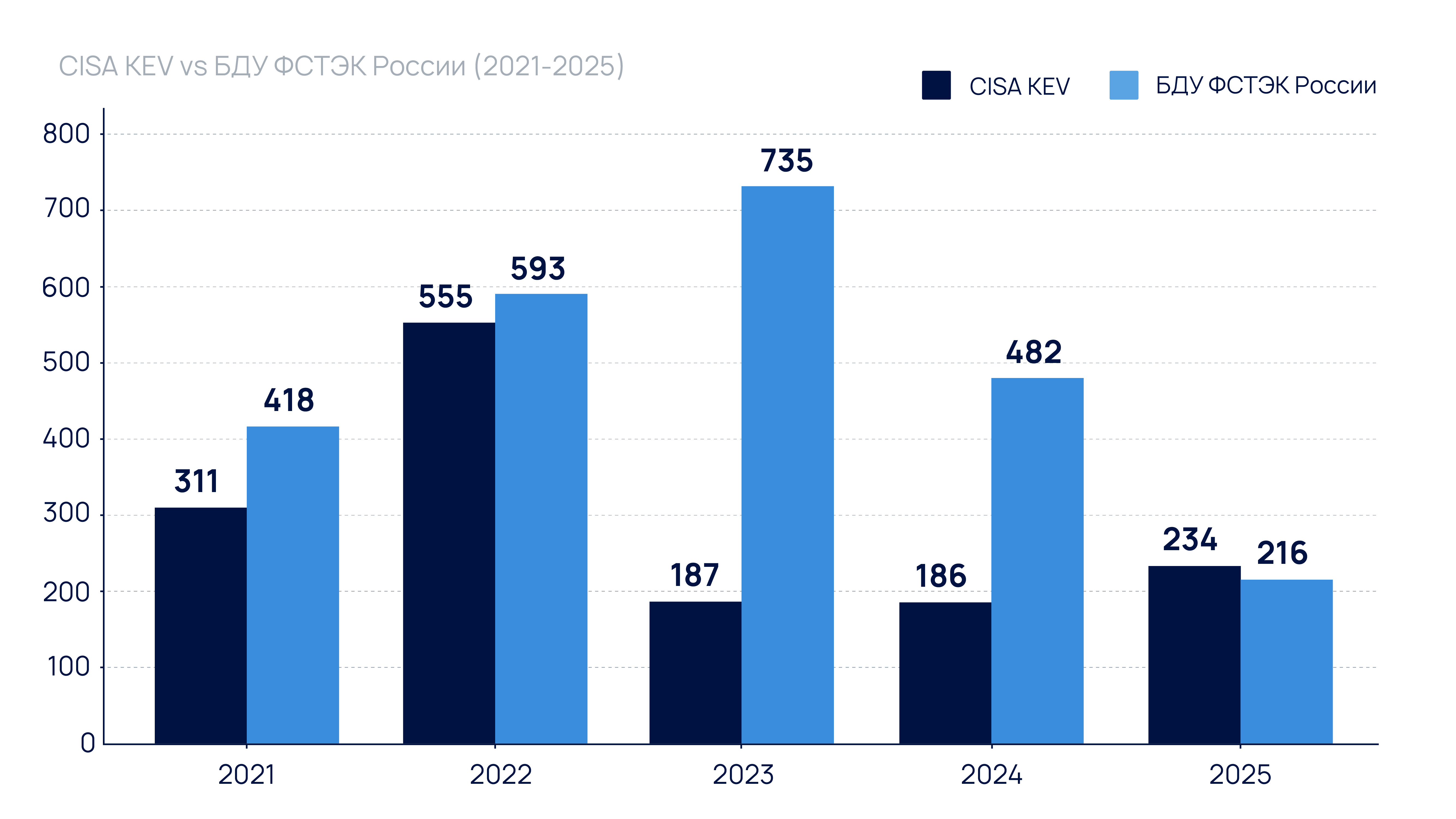

Чтобы дополнить статистику по нашей стране, мы также рассмотрели БДУ ФСТЭК России, где фиксируются случаи эксплуатации уязвимостей, которые более актуальны для нас. Для этого мы провели сравнительный анализ информации по уязвимостям между каталогом CISA KEV и БДУ ФСТЭК России за последние 5 лет.

На основании данных в каталоге CISA KEV можно отметить:

В период с 2021 по 2022 год наблюдался всплеск добавления новых уязвимостей, обусловленный совокупностью факторов, включая ситуацию в сфере здравоохранения и геополитическую обстановку.

В 2023–2024 годах количество уязвимостей, уже использованных в реальных атаках, снизилось, однако за весь рассматриваемый период данный показатель оставался на сопоставимом уровне.

В 2025 году зафиксирован рост числа уязвимостей, добавленных в базу CISA KEV, их количество превысило 230, что свидетельствует о повышении общего уровня угроз.

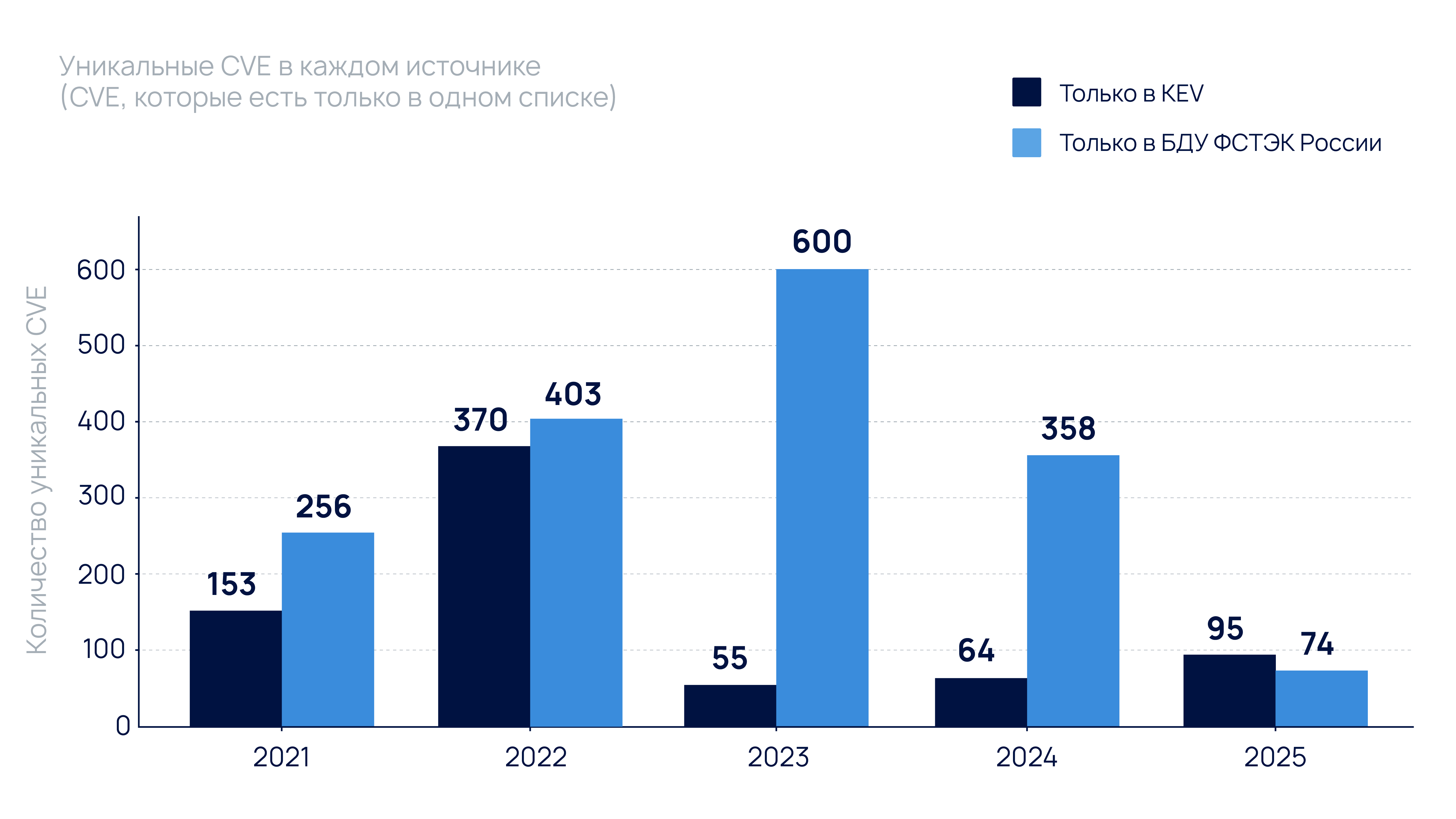

При этом БДУ ФСТЭК России располагает обширным пулом уязвимостей отечественных информационных систем и также фиксирует уязвимости, использованные в реальных атаках. В 2025 году в БДУ ФСТЭК было внесено 216 уязвимостей, из которых 74 не были отражены в каталоге CISA KEV. Таким образом, информация о фактах эксплуатации, предоставляемая двумя источниками, взаимно дополняет друг друга.

Трендовые итоги 2025 года от R-Vision

В течение 2025 году команда RVD оптимизировала свои процессы поиска, обработки и определения уязвимостей, которые мы называем «трендовыми». А благодаря внедрению процессов мониторинга уязвимостей в публичном пространстве и последующей автоматизации в настоящий момент более 60% уязвимостей, которые попадают в нашу «воронку», впоследствии получают статус «трендовой»

Команда последовательно анализировали трендовые уязвимости. На основе нашей наработанной экспертизы в августе этого года команда опубликовала первый публичный дайджест по трендовым уязвимостям. Теперь настало время подвести итоги уходящего года

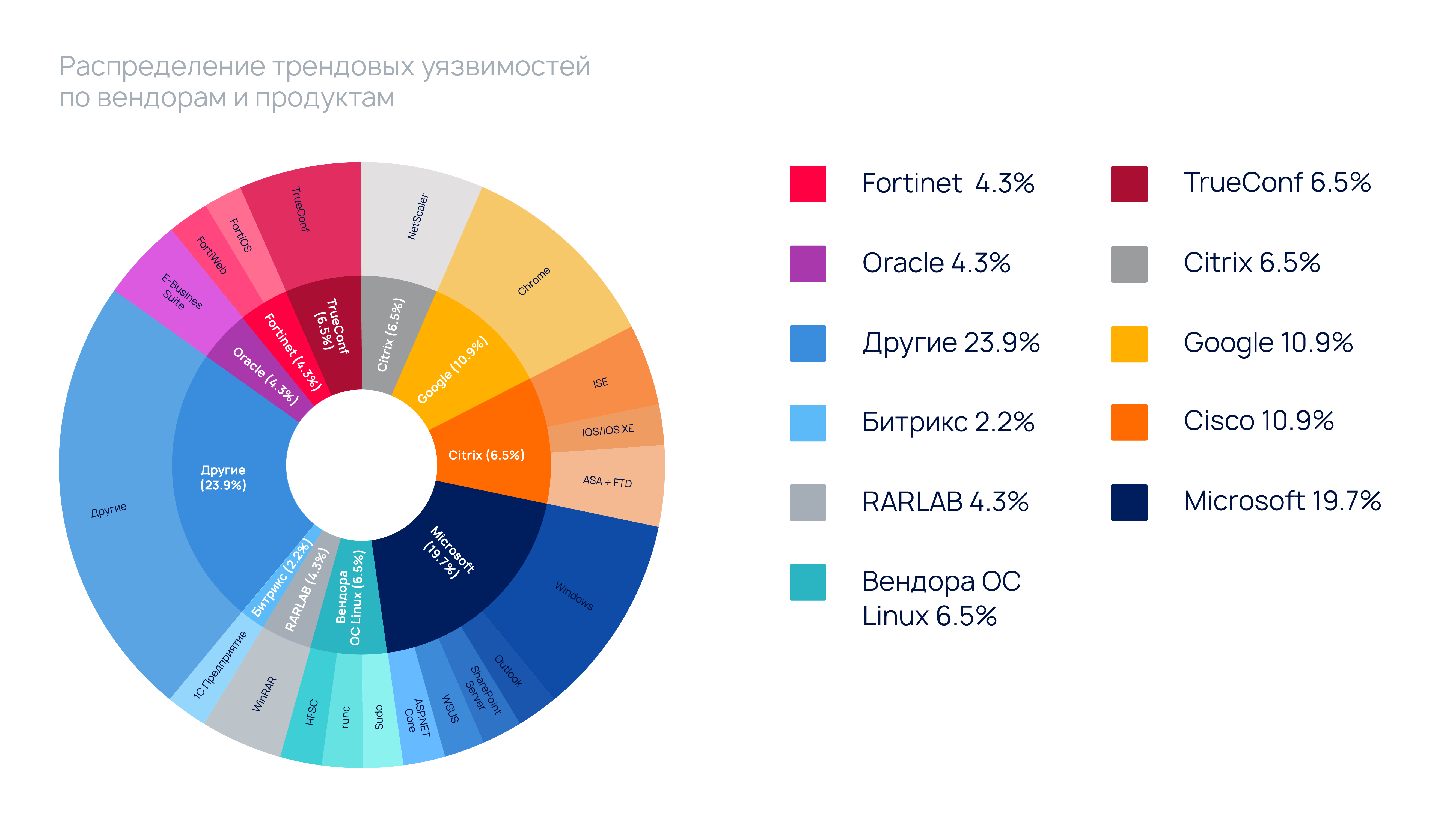

На графиках прослеживается распределение уязвимостей по вендорам. Выделяется тройка лидеров по количеству критичных уязвимостей – Microsoft, Cisco и Google.

Рассмотрим наиболее резонансные уязвимости, выявленные у этих вендоров.

Microsoft

Microsoft SharePoint Server и цепочка CVE-2025-53770 и CVE-2025-53771.

Атака с помощью ToolShell проходит в три шага:

Эксплуатация уязвимости CVE-2025-53771, позволяющей обойти механизмы аутентификации и попасть в систему.

Эксплуатация уязвимости CVE-2025-53770. Обладая привилегированным доступом, атакующий отправляет вредоносный код в теле POST-запроса, что приводит к реализации основной уязвимости, при которой приложение SharePoint десериализует объект в исполняемый код на сервере. После этого атакующий может выполнять команды по своему усмотрению.

Использование специализированной веб-оболочки для кражи ключей криптографической системы сервера. Получив значения ValidationKey и DecryptionKey, атакующий получает доступ к внутренним данным SharePoint. Эти ключи нужны для того, чтобы SharePoint мог проверять подлинность пользователей и защищать важные данные сессии.

Наличие этих ключей позволяет атакующему сохранять контроль на протяжении долгого времени, что дает возможность запускать новые вредоносные программы на скомпрометированном сервере.

Windows Server Update Services с CVE-2025-59287

Удалённый атакующий может отправить специально сформированный SOAP-запрос, в котором вредоносный пейлоад передается в параметре AuthorizationCookie. После расшифровки содержимое параметра десериализуется как доверенный объект. Для успешной атаки не требуются учётные данные или взаимодействие с пользователями системы.

Поскольку Microsoft остается самой распространённой ОС, необходимо следить за актуальностью установленных обновлений. 14 октября 2025 году была завершена поддержка Windows 10. Чтобы обеспечивать получение актуальных обновлений, следует запланировать переход на Windows 11.

Cisco

Cisco Adaptive Security Appliance (ASA) и Cisco Firepower Threat Defense (FTD) и цепочка CVE-2025-20362 и CVE-2025-20333

Атакующие первично эксплуатируют уязвимость CVE-2025-20362 в веб-сервере VPN продуктов Cisco (ASA/FTD). Эксплуатация этой уязвимости даёт неаутентифицированный доступ к защищённым устройствам. Полученный доступ используют для дальнейшей эксплуатации уязвимости CVE-2025-20333, которая приводит к ошибке переполнения буфера (CWE-120), что позволяет добиться удаленного выполнения кода с правами суперпользователя. Это может привести к компрометации всего устройства атакующими.

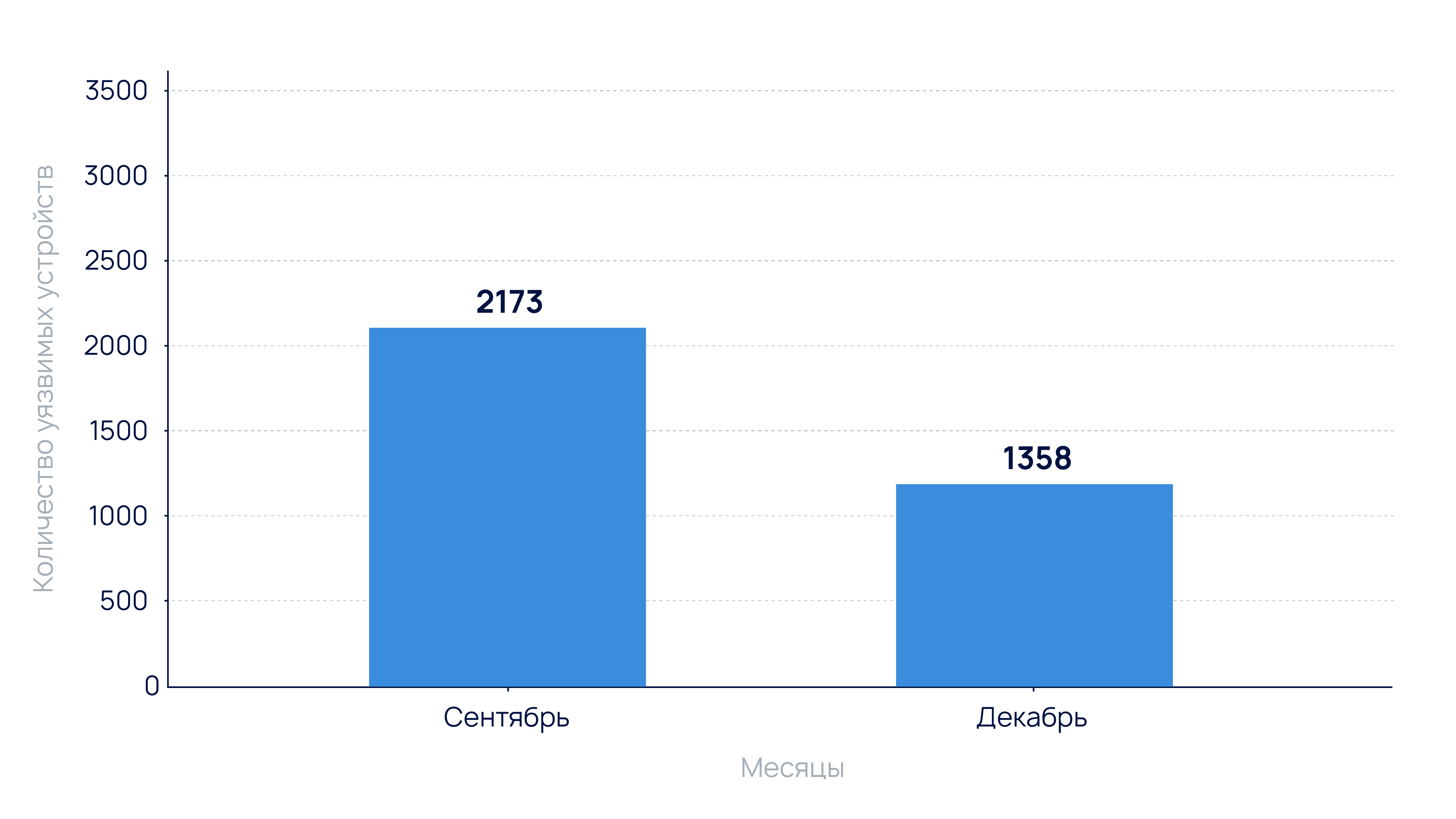

Согласно информации ShadowServer количество уязвимых устройств снизилось всего на 815 инсталляций за два месяца.

В марте 2022 Cisco прекратил поставки свои поставки в Россию, что усложняет получение обновления. Если хотите погрузиться в уязвимость более детально, то можно вернуться к нашему дайджесту за сентябрь.

Google Chrome

Ядро Cromium и CVE-2025-6558

Уязвимость в модулях ANGLE и GPU позволяет атакующему выходить за рамки песочницы Chrome, используя низкоуровневые операции графического процессора, которые браузеры обычно изолируют.

Для эксплуатации уязвимости достаточно перейти на подготовленную веб-страницу без дополнительных действий от пользователя, что может привести к компрометации конечного устройства. Это упрощает путь начала целенаправленной атаки.

На этапе анализа мы подтвердили, что эта уязвимость встречается во многих браузерах на базе ядра Chromium: Google Chrome, Microsoft Edge, Opera, Яндекс Браузер. Это подчеркивает важность контроля переиспользования уязвимых компонентов. При этом важно учитывать, что наличие уязвимости должно быть подтверждено, поскольку вендор имеет возможность вносить свои патчи безопасности в процессе разработки.