Удаленное выполнение кода в React

CVE-2025-55182 | BDU:2025-15156

Уровень критичности по оценке CVSS: 10

Вектор атаки: сетевой

Подтверждение вендора:

Информация об эксплуатации

Описание уязвимости:

В начале декабря была раскрыта критическая уязвимость в механизме React Server Components (RSC). Уязвимость возникает при использовании серверных функций (Server Actions), когда данные, пришедшие от пользователя по HTTP-запросу, ошибочно интерпретируются как внутренние доверенные серверные данные. Проблема связана с некорректной обработкой входящих данных при загрузке JavaScript-модулей на сервере. Уязвимость затрагивает пакеты react-server-dom-webpack, react-server-dom-parcel и react-server-dom-turbopack и проявляется при обработке специально сформированных входящих данных, содержащих параметр hasOwnProperty. Эксплуатация возможна удалённо без аутентификации путём отправки специально сформированного HTTP-запроса к уязвимой серверной функции и затрагивает приложения, использующие React RSC и Next.js с App Router.

Статус эксплуатации уязвимости:

По данным Amazon Threat Intelligence, эксплуатация началась почти сразу после раскрытия, при этом наблюдались попытки эксплуатации со стороны инфраструктуры, связанной с китайскими APT-группами.

Аналитики Google Threat Intelligence Group подтвердили, что по крайней мере пять китайских групп используют уязвимость в реальных атаках, включая кампании с доставкой вредоносного ПО и расширенным взломом серверов.

5 декабря 2025 года агентство CISA добавило уязвимость в каталог Known Exploited Vulnerabilities (KEV), подчеркнув необходимость оперативного устранения из-за подтверждённых случаев эксплуатации.

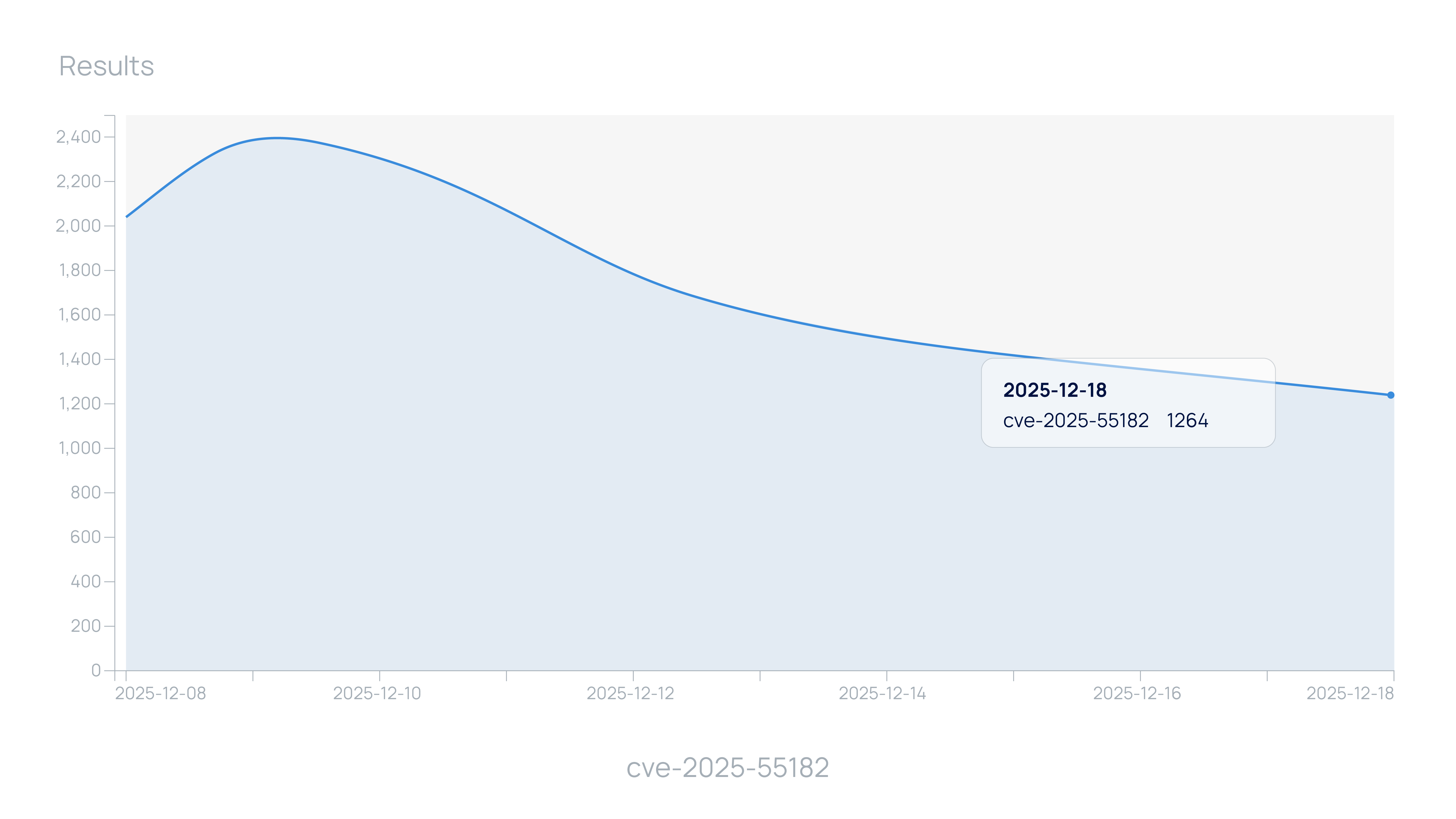

По данным Shadow Server, с 8 по 18 декабря количество уязвимых устройств в сети снизилось примерно на 36%.

В России показатель снизился с 2346 до 1264, что подтверждает актуальность угрозы в регионе.

Возможные негативные сценарии:

Успешная эксплуатация может привести к полной компрометации устройства, выполнению произвольного кода, краже данных или установке вредоносного ПО.

Рекомендации по устранению

Обновите React и связанные пакеты React Server Components (react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack) до версий, содержащих исправления уязвимости.

Проверить актуальные безопасные версии и рекомендации по обновлению можно на официальной странице React, а также в документации Next.js для приложений, использующих Server Actions и App Router.

Локальное повышение привилегий в Windows

CVE-2025-62221 | BDU:2025-15480

Уровень критичности по оценке CVSS: 7.8

Вектор атаки: локальный

Подтверждение вендора:

Информация об эксплуатации

Описание уязвимости:

В декабре 2025 года Microsoft раскрыла критическую уязвимость в драйвере Windows Cloud Files Mini Filter Driver, которая активно эксплуатировалась злоумышленниками до выхода обновлений безопасности. Уязвимость связана с ошибкой типа Use-After-Free, возникающей из-за некорректного управления памятью в драйвере.

Эксплуатация уязвимости позволяет локальному злоумышленнику с низкими привилегиями повысить их до уровня SYSTEM, получив полный контроль над системой. Уязвимый компонент присутствует в Windows по умолчанию и используется независимо от установки облачных сервисов синхронизации файлов, что значительно расширяет число потенциально затронутых систем.

Статус эксплуатации уязвимости:

Microsoft подтвердила факты активной эксплуатации уязвимости в реальных кибератаках до публикации патча. Детали атак и конкретные сценарии эксплуатации не раскрывались.

Уязвимость была добавлена агентством CISA в Каталог известных эксплуатируемых уязвимостей (KEV) с обязательным сроком устранения до 30 декабря 2025 года.

Возможные негативные сценарии:

Локальное повышение привилегий до уровня SYSTEM позволяет атакующему полностью скомпрометировать хост: установить бэкдоры, отключить средства защиты и получить доступ к конфиденциальным данным. В корпоративной среде это может привести к краже учётных данных и последующему горизонтальному перемещению по сети и компрометации критически важных сервисов.

Рекомендации по устранению

9 декабря 2025 года вендор выпустил обновление безопасности, рекомендуется как можно скорее установить его на все затронутые продукты.

Обход аутентификации SSO в нескольких продуктах Fortinet

CVE-2025-59718 | BDU:2025-15540

Уровень критичности по оценке CVSS: 9.8

Вектор атаки: сетевой

Подтверждение вендора:

Информация об эксплуатации

Описание уязвимости:

Данная критическая уязвимость позволяет выполнить обход аутентификации. Она затрагивает несколько продуктов Fortinet, в частности FortiOS, FortiWeb, FortiProxy и FortiSwitchManager. Атакующий может получить несанкционированный доступ без учетных данных, отправив злонамеренно созданный SAML-ответ. Это становится возможным из-за неправильной проверки криптографической подписи.

Эксплуатация уязвимости возможна в том случае, если на вышеперечисленных продуктах включена настройка SSO FortiCloud для входа на административную панель через единый вход (Single Sign-On). Данная настройка по умолчанию отключена, но при регистрации устройства через FortiCare она включается автоматически.

Статус эксплуатации уязвимости:

Уязвимость добавлена в Каталог известных эксплуатируемых уязвимостей (KEV) 16 декабря 2025 года с рекомендованным сроком устранения в 7 дней (до 23.12.2025).

Также Arctic Wolf зафиксировала инциденты, где данная CVE эксплуатировалась для входа на устройства FortiGate. Атаки шли с IP-адресов, принадлежащих ряду небольших хостинг-провайдеров. Исследователи также приводят логи, с вредоносной активностью:

date=2025-12-12 time=REDACTED devname=REDACTED devid=REDACTED eventtime=REDACTED tz=REDACTED logid="0100032001" type="event" subtype="system" level="information" vd="root" logdesc="Admin login successful" sn=REDACTED user="admin" ui="sso(199.247.7[.]82)" method="sso" srcip=199.247.7[.]82 dstip=REDACTED action="login" status="success" reason="none" profile="super_admin" msg="Administrator admin logged in successfully from sso(199.247.7[.]82)"

Присутствует публичный PoC эксплойта на GitHub.

Возможные негативные сценарии:

Успешная эксплуатация может позволить атакующему получить административный доступ и скомпрометировать устройство.

Рекомендации по устранению

Обновите программное обеспечение до версий, рекомендованных вендором.

Отключите (если включена) настройку SSO FortiCloud. Это можно сделать 2 способами: через графический интерфейс, либо через CLI:

Через GUI: перейдите в раздел Система –> Настройки. В разделе Single Sign-On найдите опцию FortiCloud SSO и установите переключатель в положение Disable.

Через CLI: используйте следующие команды

config system global

set admin-forticloud-sso-login disable

end

Как защититься?

В приоритете – своевременное выявление и обновление уязвимых систем. Вендоры уже выпустили обновления безопасности, и их применение — первоочередная мера защиты.

Однако в условиях многосистемной корпоративной ИТ-инфраструктуры и десятков и тысяч устройств, оперативное выявление и устранение уязвимостей требует автоматизации. По результатам одного из наших исследований, все больше компаний стремятся использовать современные решения класса Vulnerability Management, например, R-Vision VM, которые позволяют не только находить уязвимости (включая те, которые активно эксплуатируются), но и учитывать контекст инфраструктуры, корректно приоритизировать их и контролировать устранение.

Процесс будет проще и быстрее, когда в такую систему встроен собственный сканер уязвимостей: не требуется интеграция с внешними решениями, данные о найденных уязвимостях сразу доступны в едином интерфейсе, а повторные проверки запускаются без дополнительных шагов.

Такой подход помогает не только своевременно реагировать на угрозы, но и выстраивать устойчивую, системную работу с уязвимостями, что становится все более актуальным на фоне регулярного появления новых критичных уязвимостей.

Следите за обновлениями и до встречи в следующем выпуске дайджеста!