О продукте

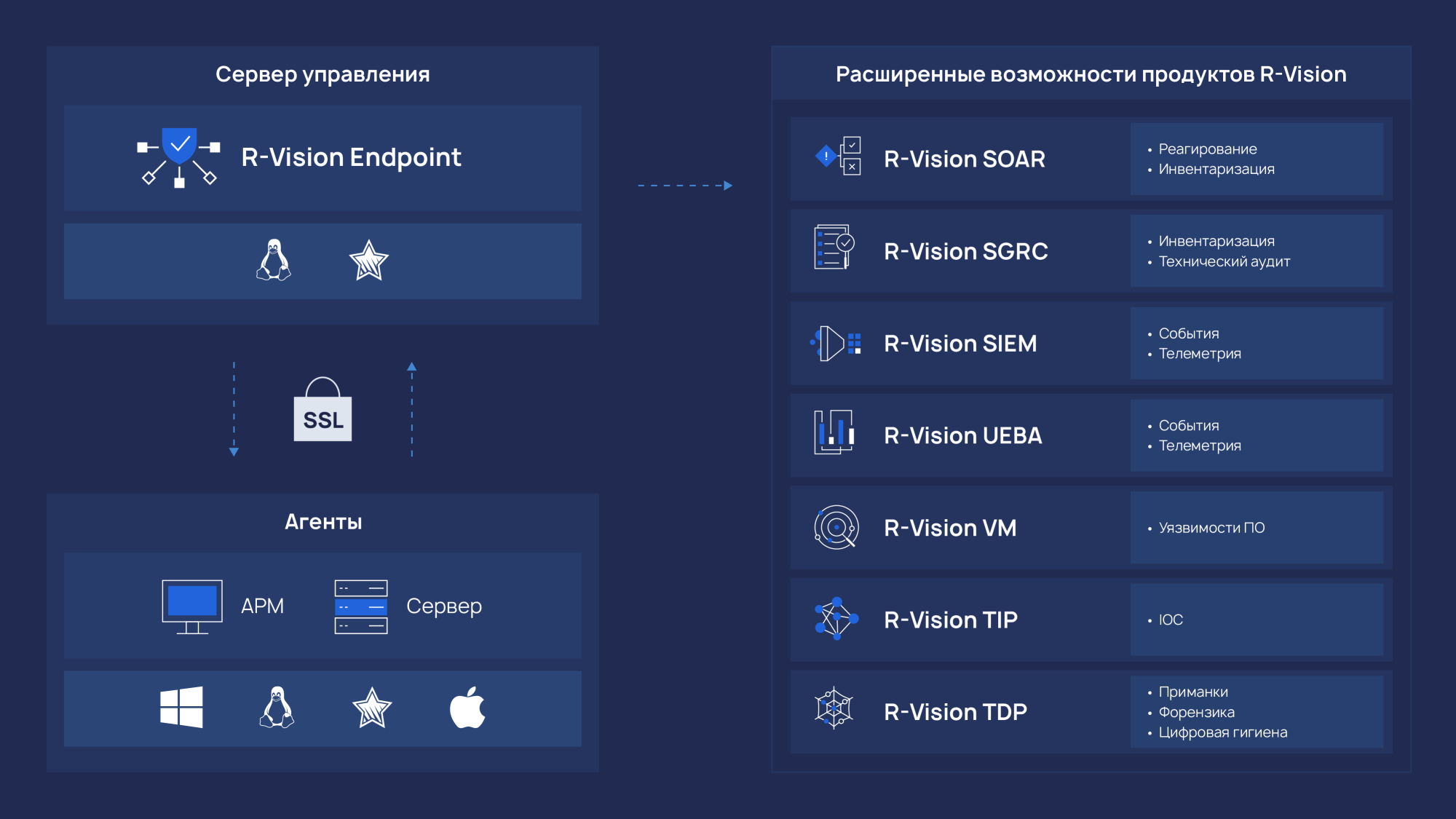

R‑Vision Endpoint ‑ ключевой компонент экосистемы R‑Vision EVO, который расширяет функциональные возможности других технологий и предоставляет дополнительные преимущества от их использования.

Решаемые задачи при использовании R-Vision Endpoint с технологиями R-Vision

-

R‑Vision SGRC и R‑Vision SOAR

Оперативная инвентаризация активов

-

R‑Vision SIEM / LM

Сбор событий с конечных устройств для нормализации и хранения

-

R‑Vision TIP

Получение индикаторов компрометации с конечных устройств и обогащение дополнительным контекстом

-

R‑Vision SOAR

Реагирование и выполнение действий на конечных устройствах

-

R‑Vision SGRC

Технический аудит соответствия стандартам ИБ

-

R‑Vision TDP

Управление ложной инфраструктурой, сбор данных для анализа действий злоумышленника и цифровая гигиена хостов

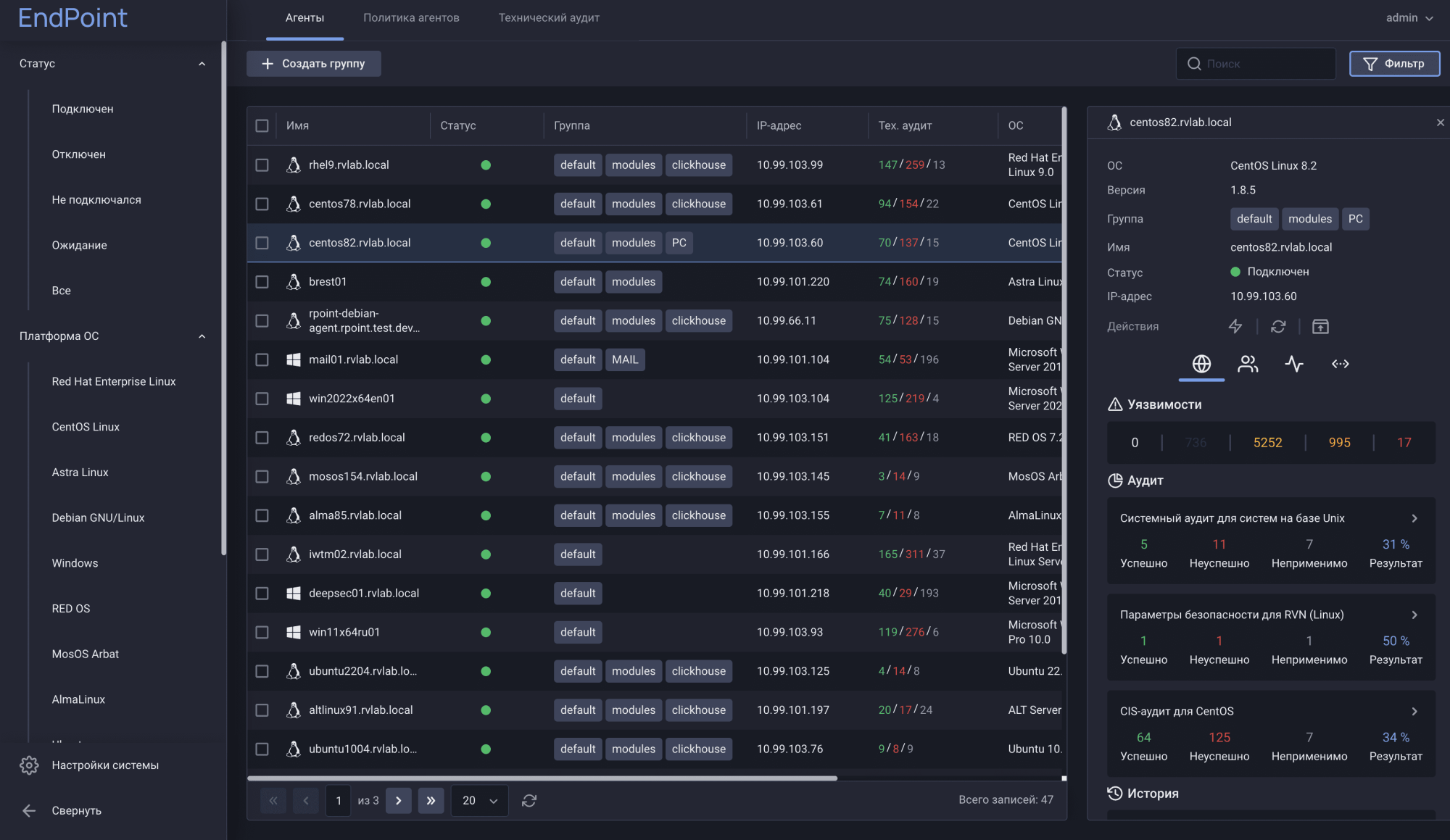

Как работает?

R‑Vision Endpoint состоит из сервера управления и агентов, установленных на конечных устройствах, таких как рабочие станции и сервера, вне зависимости от типа операционных систем. Агенты осуществляют сбор информации с хостов и выполняют команды сервера управления. Сервер управления является единой точкой интеграции с остальными продуктами экосистемы R‑Vision EVO.

-

Расширенная инвентаризация с R‑Vision SOAR и R‑Vision SGRC

R‑Vision Endpoint расширяет инвентаризационные возможности R‑Vision SOAR и R‑Vision SGRC, позволяя:

- получать информацию об изменениях аппаратного и программного состава устройств без привилегированного доступа;

- оперативно передавать информацию об изменениях на конечных устройствах на сервер в автоматическом режиме;

- расширить спектр инвентаризируемых активов, осуществляя поиск и инвентаризацию устройств, находящихся в том числе за пределами NAT/VPN.

-

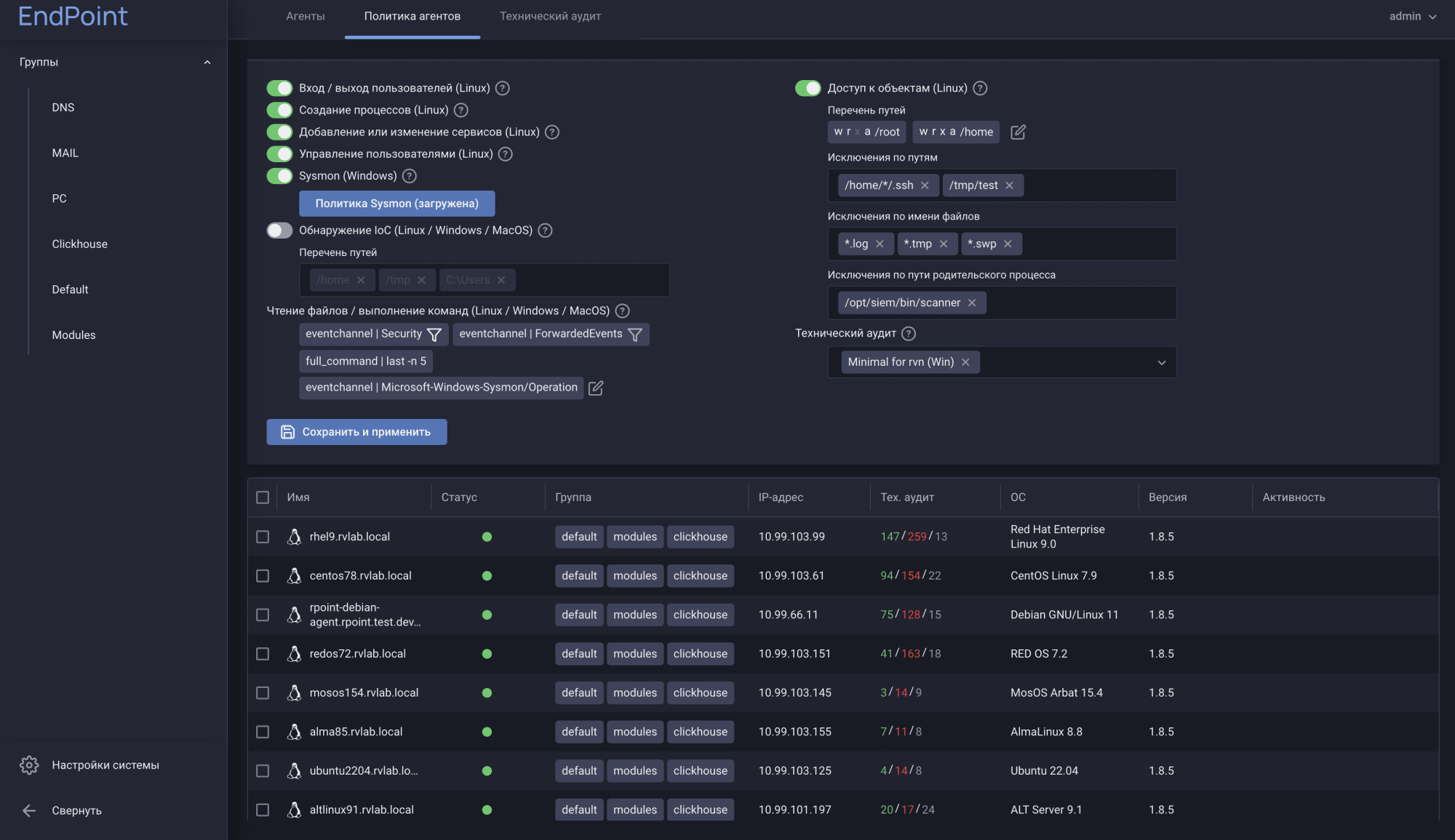

Сбор событий для R‑Vision SIEM / LM и R‑Vision UEBA

Все события информационной безопасности, прикладного программного обеспечения, события системы, а также связанная с ними телеметрия передаются с конечных устройств в R‑Vision Log Management (R‑Vision LM) для нормализации, анализа и хранения. События, в ходе которых использовались определенные техники и тактики из матрицы MITRE ATT&CK, помечаются специальными тегами для ускорения процесса расследования. В свою очередь события, связанные с поведением системы и пользователя в ней, передаются в R‑Vision User and Entity Behavior Analytics (R‑Vision UEBA) для выявления нарушений в состоянии ИТ и ИБ-систем. При этом компонент R‑Vision Endpoint упрощает процесс получения событий с хостов путем централизованного управления политикой сбора, в том числе на Linux‑системах.

-

Предоставление сведений об уязвимостях в R‑Vision VM

Информация об уязвимом программном обеспечении, собранная с конечных устройств, передается в R‑Vision Vulnerability Management (R‑Vision VM) для осуществления приоритизации уязвимостей и контроля их устранения.

-

Передача индикаторов компрометации в R‑Vision TIP

Хэш-суммы вредоносных файлов, находящиеся на хостах, сравниваются с базой индикаторов компрометации из R‑Vision Threat Intelligence Platform (R‑Vision TIP), обогащаются дополнительным контекстом, связанным с этой вредоносной сущностью, и передаются в R‑Vision SOAR для осуществления реагирования.

-

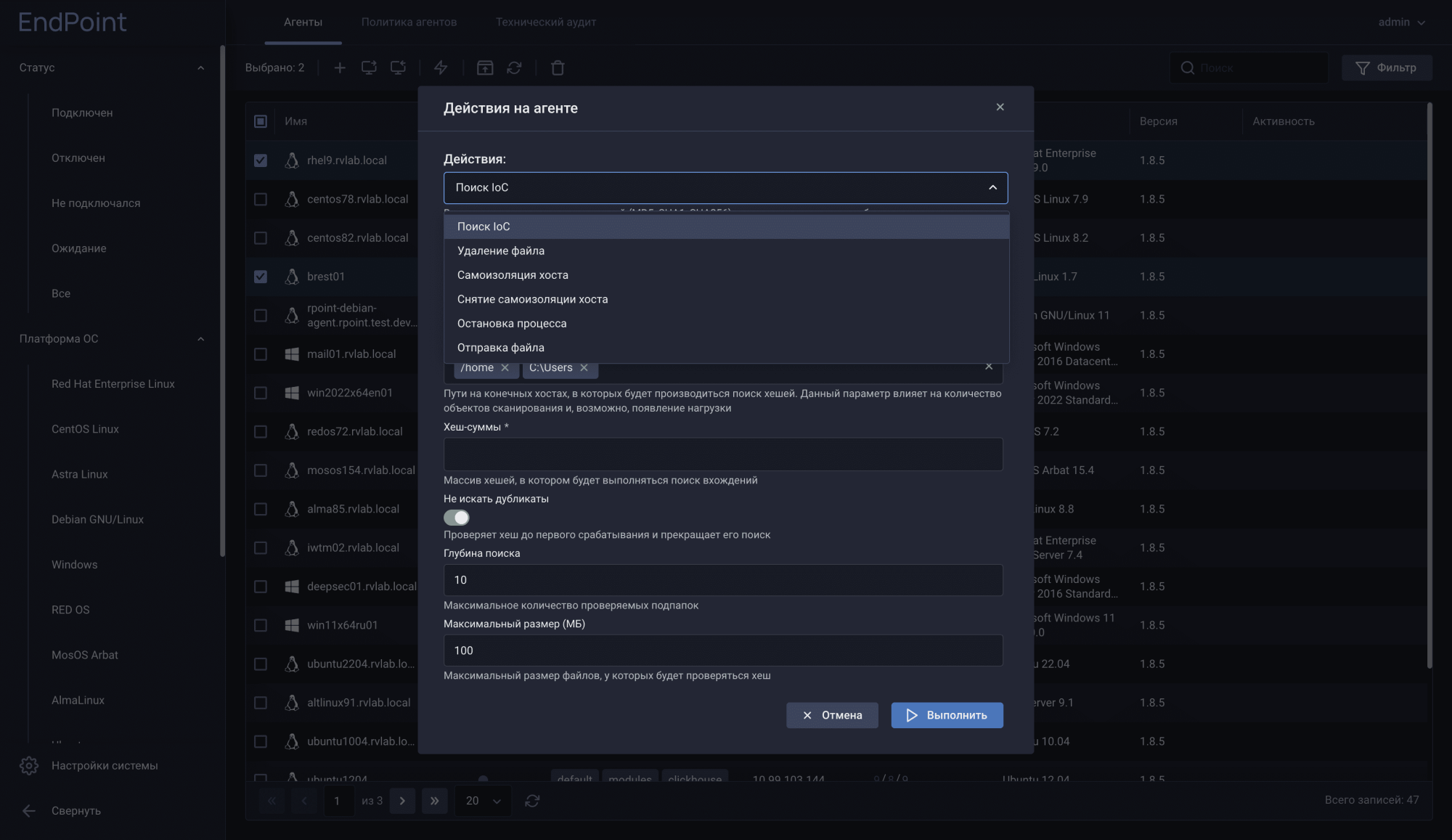

Оперативное реагирование на инциденты на хостах с R‑Vision SOAR

R‑Vision Endpoint упрощает процесс реагирование на инциденты при использовании совместно с R‑Vision SOAR, обеспечивая ручное и автоматическое выполнение действий на конечных устройствах:

- Сетевая изоляция хоста c возможностью указать белый список;

- Остановка процесса;

- Отправка файла во внешние системы для проверки (например, в песочницу);

- Удаление файлов;

- Поиск индикаторов компрометации на хостах для получения необходимого для расследования и реагирования контекста.

-

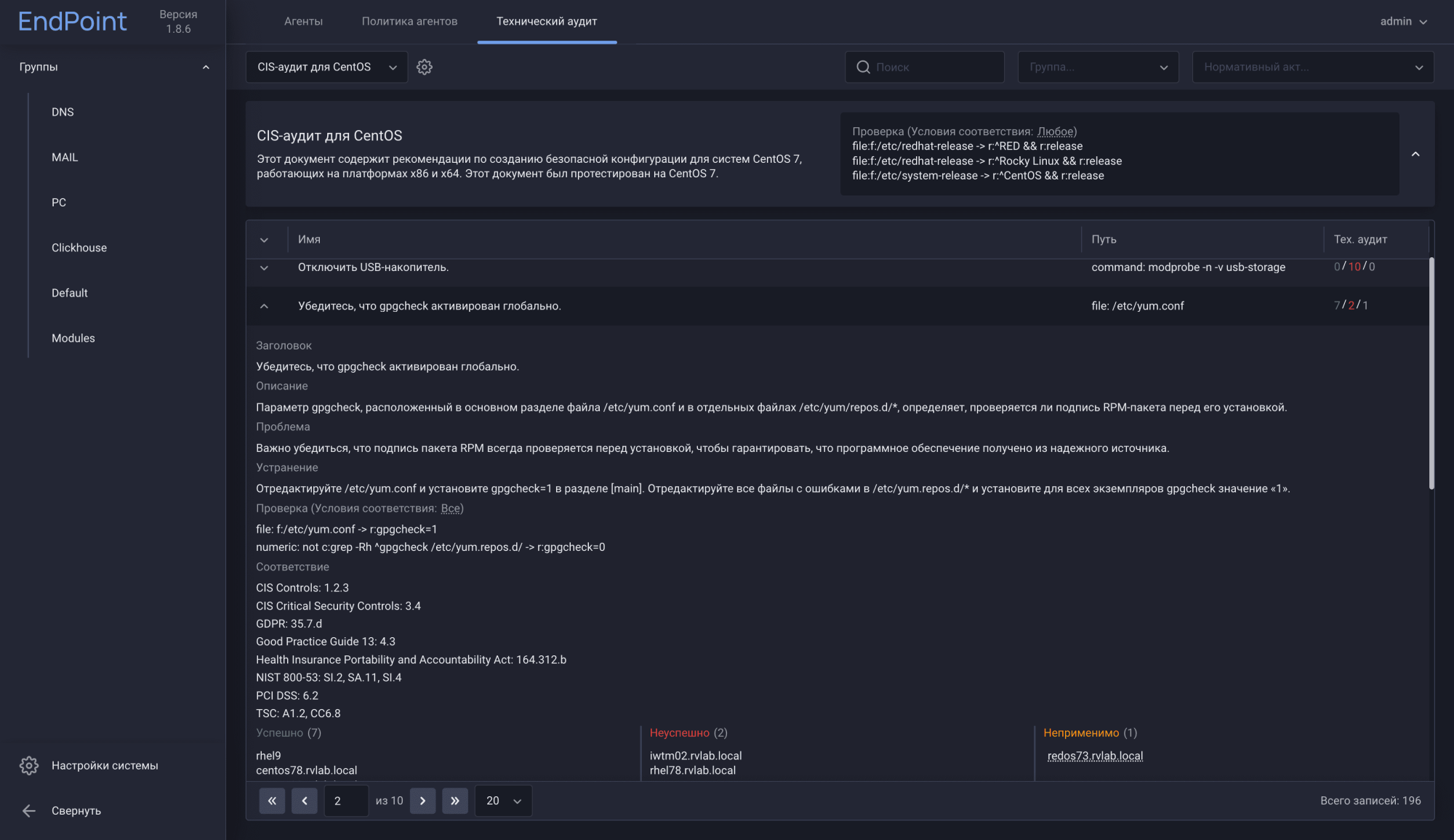

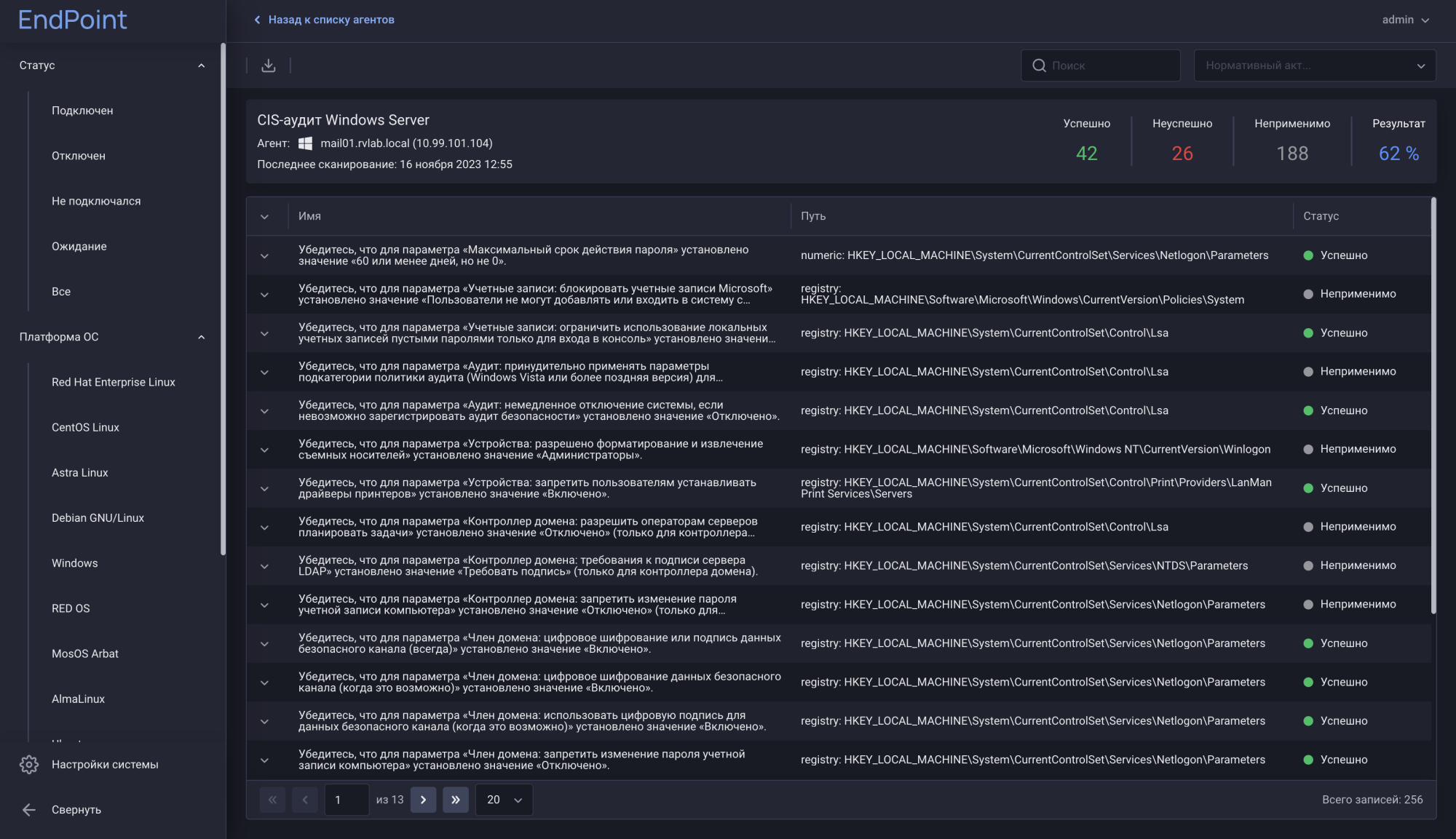

Технический аудит ИБ с R‑Vision SGRC

Информация о настройке параметров безопасности в операционных системах и прикладном программном обеспечении собирается с конечных устройств в автоматическом режиме для проведения аудита соответствия стандартам информационной безопасности. R‑Vision Endpoint поддерживает проверки для большинства популярных типов ОС (Windows, Linux, MacOS) и ПО.

-

Управление ложной инфраструктурой в R‑Vision TDP

R‑Vision Endpoint позволяет размещать приманки, созданные в R‑Vision Threat Deception Platform (R‑Vision TDP), агентским способом независимо от типа операционных систем конечного хоста. Приманками могут быть:

- Конфигурационные файлы популярных утилит администрирования;

- Файлы с данными;

- Учетные записи пользователей;

- Сохраненные в браузерах учетные данные;

- Ключи SSH;

- Учетные данные для подключения к СУБД.

Агенты, установленные на защищаемых хостах, позволят упростить процесс управления ложной инфраструктурой, передавать в R‑Vision TDP данные для анализа действий злоумышленника, а также осуществлять процесс цифровой гигиены на конечных устройствах.