Для выстраивания эффективного процесса киберразведки существенное значение имеет актуальность и полнота получаемой информации. Чаще всего работа с данными Threat Intelligence (TI) в организации начинается с подключения открытых источников. Согласно отчету 2021 SANS Cyber Threat Intelligence (CTI) Survey, 66,3% компаний для сбора индикаторов компрометации (IoCs) используют именно open-source фиды, стараясь при этом работать одновременно с несколькими источниками.

С одной стороны, использование нескольких источников кажется самым простым и очевидным способом начать оперативно получать данные, но с другой несет в себе сложность в виде чрезмерного количества срабатываний при выгрузке полученных индикаторов на средства защиты, что сделает процесс обработки данных аналитиком практически невозможным. Отметим также, что если формировать из индикаторов компрометации списки блокировки для средств защиты (blacklist) или выборку для поиска с помощью EDR, то ограничением станет лимит по количеству записей. И значит, что в любом случае потребуется ручной труд для создания такой выборки индикаторов. Кроме этого, нужно иметь в виду, что индикаторы сами по себе не несут пользы. По-настоящему ценными данные об угрозах становятся только будучи проанализированными, и приобретя взаимосвязь с дополнительным контекстом. Еще одна проблема заключается в том, что далеко не все источники достоверны и не всегда полученные индикаторы являются «свежими», даже от коммерческих поставщиков. Поэтому для эффективной работы с TI важно не только регулярно получать информацию, но и понимать, как избавиться от ненужных данных. В связи с этим, в TI‑платформах часто используются инструменты оценки качества источников и индикаторов, что позволяет аналитикам работать только с действительно важными и актуальными данными.

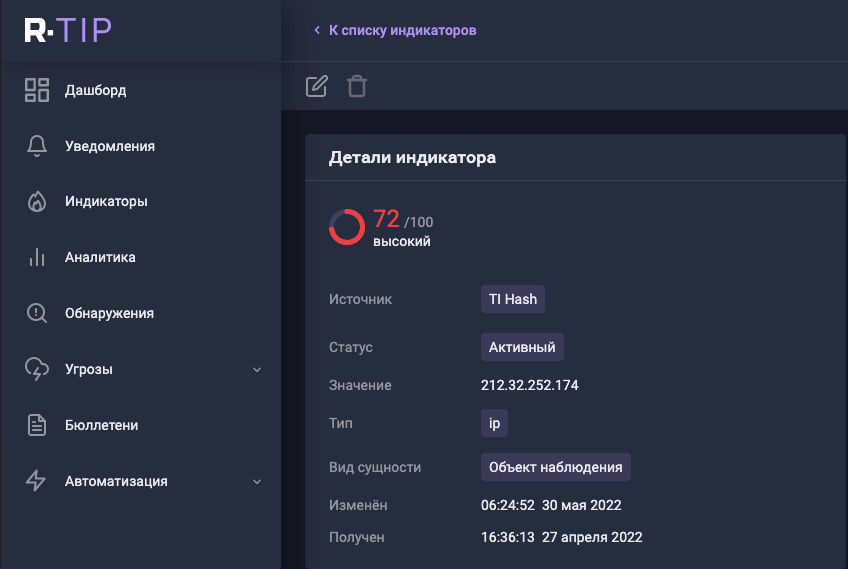

В платформе анализа информации об угрозах R‑Vision Threat Intelligence Platform (TIP) таким инструментом является рейтинг индикаторов компрометации, который позволяет выделить из общей массы индикаторов только те, анализ которых действительно поможет в борьбе с внешними угрозами (рис.1).

Рисунок 1. Рейтинг индикатора компрометации

Рейтинг индикаторов компрометации

Рейтинг индикаторов компрометации — это условный показатель опасности индикатора, с помощью которого TI‑аналитики выделяют наиболее опасные и релевантные IoCs для оперативной работы с ними, отсекая менее важные.

При этом важно понимать, что если в TI‑платформе механизм ранжирования IoCs основан только на данных, предоставляемых поставщиками и сервисами обогащения, то он является ненадежным, поскольку лишь малая часть источников предоставляет информацию об уровне вредоносности индикаторов. Причем многие TI‑поставщики используют разные подходы к оценке вредоносности.

Принимая во внимание потребность пользователей в использовании единого подхода и единого механизма расчета рейтинга, мы проанализировали исследовательскую работу института Амстердама, которая опирается на несколько базовых принципов, и учли их в R‑Vision TIP при создании собственного рейтинга индикаторов компрометации.

Рейтинг IoC в R‑Vision TIP рассчитывается на основании трех принципов, учитывающих как характеристики источника данных, так и самого индикатора:

- Качество источника данных

- Затухание рейтинга индикаторов

- Белые списки

Далее мы подробнее расскажем о каждом из них.

Принцип 1: качество источника данных

R-Vision TIP учитывает мнения всех источников данных об индикаторах и иных сущностях (фидов, от англ. feeds – структурированные потоки данных об угрозах), не отдавая приоритет какому-либо конкретному источнику. Модель расчета рейтинга в R‑Vision TIP позволяет оценить каждый источник данных с точки зрения его качества. Поэтому для каждого источника рассчитывается свой уровень доверия. Этот показатель основан на нескольких важных метриках: обширность, оперативность и полнота.

Обширность

Обширность отражает степень связанности индикатора компрометации с дополнительным контекстом (ASN, Whois‑информация, Geo-привязка, данные об открытых портах, запущенных сервисах и т.д), который фид предоставляет вместе с содержащимся в нем индикатором. Чем выше значение этой метрики, то есть, чем обширнее связанность данных с дополнительным контекстом, тем с большей долей вероятности можно предполагать, что данные уже проанализированы, а у индикаторов есть атрибуция, то есть связь с источником – автором угрозы.

Оперативность

Показатель оперативности определяется частотой обновления конкретного фида по сравнению с другими источниками. Чем чаще и оперативней фид предоставляет данные об индикаторах, тем выше значение данной метрики.

Полнота

Параметр полноты отражает условный «вклад» фида в общий объем данных об индикаторах, поступающих из всех доступных фидов. Здесь имеется в виду количество различных индикаторов, полученных из конкретного источника, по отношению к общему количеству различных индикаторов, поступивших от всех подключенных к R‑Vision TIP поставщиков Threat Intelligence. Чем выше значение — тем выше вклад фида, и тем выше его метрика полноты данных.

Каждая из вышеописанных метрик имеет свой вес, на основе сумм которых рассчитывается средневзвешенное значение, определяющее уровень доверия конкретного фида. Чем выше значение каждой метрики и, соответственно, общего уровня доверия, тем более качественным, а значит достоверным является данный источник данных.

Принцип 2: затухание рейтинга индикатора

На этом этапе расчета рейтинга начинает действовать концепция устаревания актуальности индикатора компрометации с течением времени. Функция устаревания, которая используется в механизме расчета рейтинга в R‑Vision TIP, зависит от следующих параметров:

- текущего времени нахождения в системе

- времени последнего обновления индикатора компрометации

- продолжительности жизненного цикла индикатора — периода времени, по истечении которого рейтинг индикатора уменьшается до нуля (то есть, когда индикатор перестает быть актуальным и, соответственно, вредоносным)

- скорости затухания рейтинга

Принцип 3: белые списки

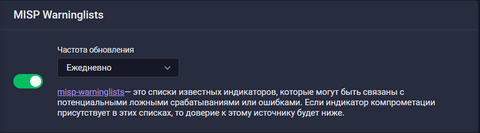

Из источников данных поступают миллионы индикаторов компрометации, но не все из них бывают опасны. R‑Vision TIP умеет работать с misp-warninglists — так называемыми «белыми списками», то есть списками известных индикаторов, которые могут быть связаны с потенциальными ложными срабатываниями или ошибками (рис.2).

Рисунок 2. MISP Warrninglists

Если полученный индикатор компрометации присутствует в этих списках, то уровень доверия к источнику, предоставившему информацию будет ниже.

Многие компании имеют собственные списки доверенных ресурсов, которые не должны расцениваться системой как вредоносные. R‑Vision TIP предоставляет пользователям возможность исключить из перечня индикаторов компрометации сущности, не связанные со злонамеренной активностью согласно экспертизе конкретной организации.

Представленная методика достаточно универсальна и позволяет сократить число ложноположительных результатов при выделении и оценке индикаторов. Кроме того, ее возможно встроить в собственную систему управления данными Threat Intelligence для расчета репутации индикаторов компрометации и принятия решений о дальнейших действиях с ними на основе полученных оценок.

Рейтинговая модель в R‑Vision TIP

Финальный рейтинг индикатора в R‑Vision TIP рассчитывается одновременно, учитывая вышеупомянутый уровень доверия источника, а также рейтинг индикатора, присвоенный ему источником, из которого он был получен.

Рейтинг выражается значением от 0 до 100. Чем выше значение рейтинга, тем более достоверным является индикатор компрометации, а значит, что он с наибольшей вероятностью активен и опасен.

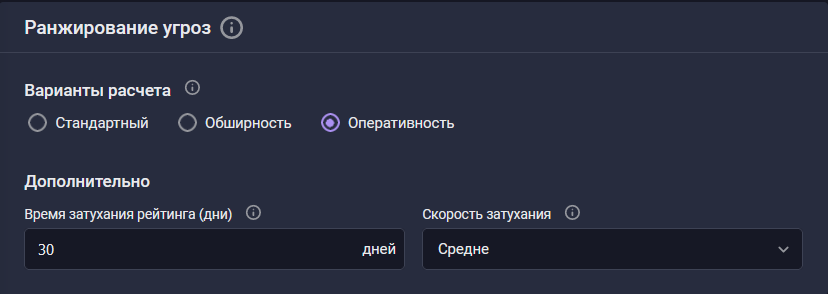

При этом пользователи R‑Vision TIP могут влиять на то, как будет рассчитываться финальный рейтинг IoCs, выбрав один из предустановленных наборов настроек. Каждый набор настроек позволяет выбрать один из вариантов комбинаций метрик для расчета рейтинга индикатора (рис.3).

- Стандартный вариант расчета – все метрики имеют одинаковые приоритеты

- Расчет рейтинга по Обширности – наибольшую роль играет контекст, предоставленный источником

- Расчет рейтинга по Оперативности – источники, которые часто обновляются, будут восприниматься системой как более качественные)

Рисунок 3. Ранжирование угроз

Таким образом, подход, реализованный в R‑Vision TIP позволяет более гибко подходить к расчету рейтинга индикаторов компрометации, а также влиять на принцип устаревания индикаторов. Это позволит обрабатывать только те индикаторы, которые представляют потенциальную опасность для инфраструктуры на текущий момент времени.

О других преимуществах и возможностях платформы R‑Vision TIP, вы можете узнать на странице продукта. Оставить заявку на тестирование системы, а также получить ответы на интересующие вас вопросы можно, заполнив соответствующую форму.