В работе с данными Threat Intelligence особую роль играют знания, которые помогают сформировать понимание контекста угроз и их связей с определенными тактиками или группами злоумышленников. В свою очередь, отсутствие таких данных приводит к неполному представлению о том, каким образом киберпреступники могут использовать те или иные подходы для осуществления атаки. Без контекста, связанного с индикаторами, связей между угрозами и атаками, организациям становится сложно определить, какие угрозы являются наиболее вероятными и опасными, а также затрудняется определение приоритетов для их устранения.

В R‑Vision TIP реализована интеграция платформы с базой знаний MITRE ATT&CK®, благодаря чему пользователи могут применять знания о техниках и тактиках, используемых злоумышленниками для определения возможного развития угроз и превентивной защиты информационной инфраструктуры.

MITRE ATT&CK® при работе с Threat Intelligence

MITRE ATT&CK® (Adversarial Tactics, Techniques & Common Knowledge, «Тактики, техники и общедоступные знания о злоумышленниках») - это база знаний, описывающая и классифицирующая поведение злоумышленников на основе анализа их действий в реальных атаках. Она представляет собой структурированный список известных типов поведения злоумышленников, которые объединены в тактики и техники и сгруппированы в нескольких матрицах.

К атакам на корпоративную инфраструктуру относится матрица ATT&CK for Enterprise, включающая в себя техники и тактики, применяемые к операционным системам Windows, Linux и/или MacOS и описывающие типы поведения злоумышленников в рамках вредоносной деятельности против корпоративных систем. Анализ тактик и техник, используемых злоумышленниками в атаках, помогает выявить слабые места в существующей системе защиты инфраструктуры и предпринять соответствующие меры по их устранению.

MITRE ATT&CK® является инструментом, который дает возможность анализировать и классифицировать атаки и эффективно реагировать на киберугрозы. Одно из главных преимуществ этой базы знаний ‑ стандартизированность описание вредоносных сущностей, их поведения и используемого инструментария. Это делает MITRE похожим на толковый словарь, к которому можно обратиться в спорной ситуации.

При анализе инцидентов или отчетов об угрозах для определения тактик, техник и процедур (TTP), применяемых злоумышленниками, можно использовать информацию из MITRE ATT&CK®. Сопоставление наблюдаемых действий с описанными в базе знаний помогает в атрибуции инцидента к определенной группе или типу атаки.

Кроме того, информация из базы MITRE служит основой для разработки сценариев потенциальных атак и угроз, которые можно использовать в рамках «тренировок» по реагированию на угрозы.

Использование MITRE ATT&CK® в R‑Vision TIP

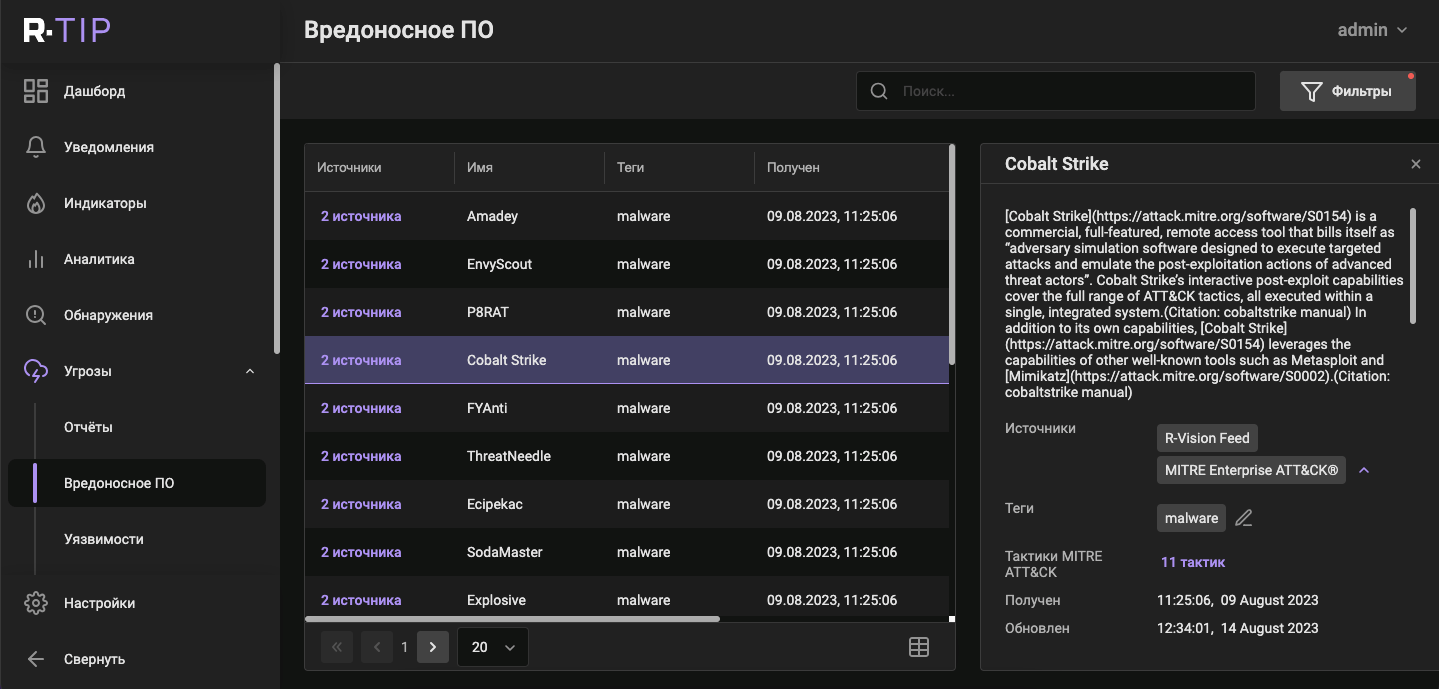

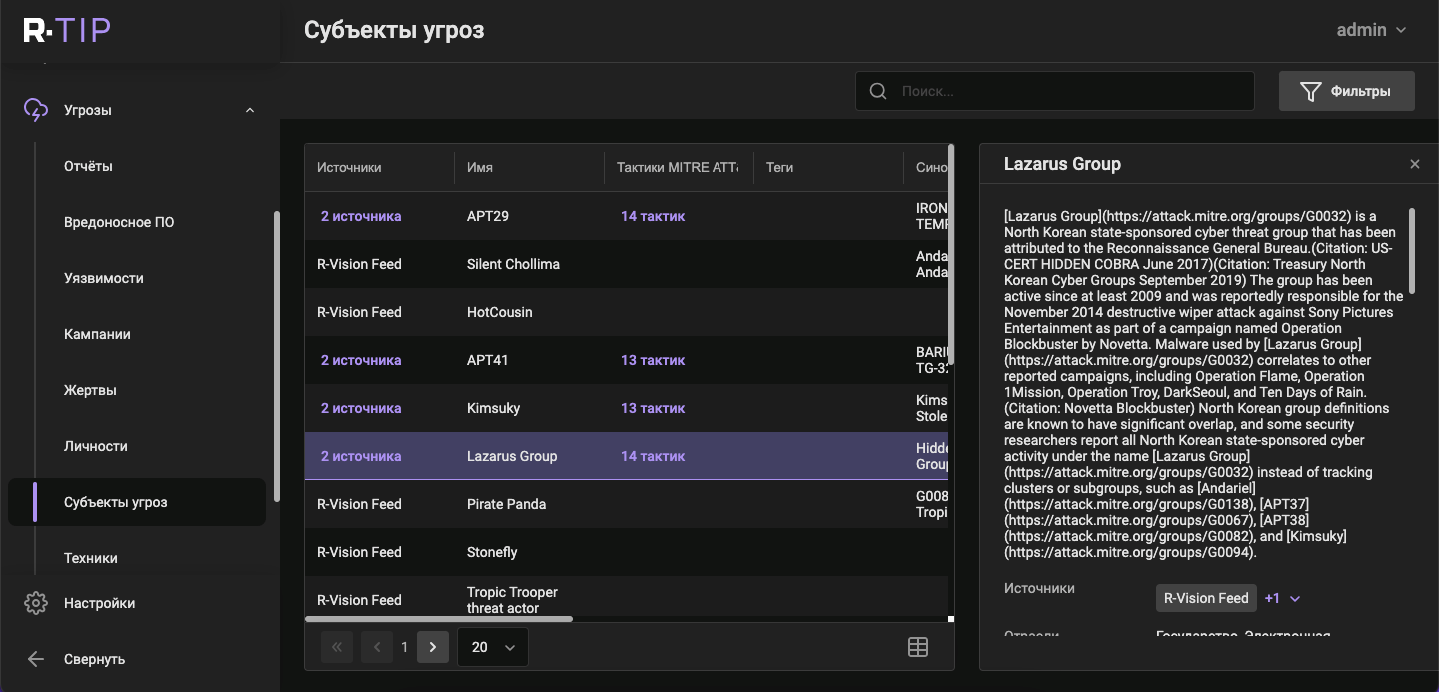

Интеграция R‑Vision TIP с базой знаний MITRE ATT&CK® дает возможность пользователям получать больше контекста о вредоносном ПО, субъектах угроз и их техниках прямо из интерфейса платформы в разделе Угрозы. С помощью знаний об используемом инструментарии выстраивать эффективную систему защиты своей организации.

Рис. 1. Информация об экземпляре вредоносного ПО, полученная из MITRE Enterprise ATT&CK

Рис. 2. Информация о субъекте угрозы, полученная из MITRE Enterprise ATT&CK

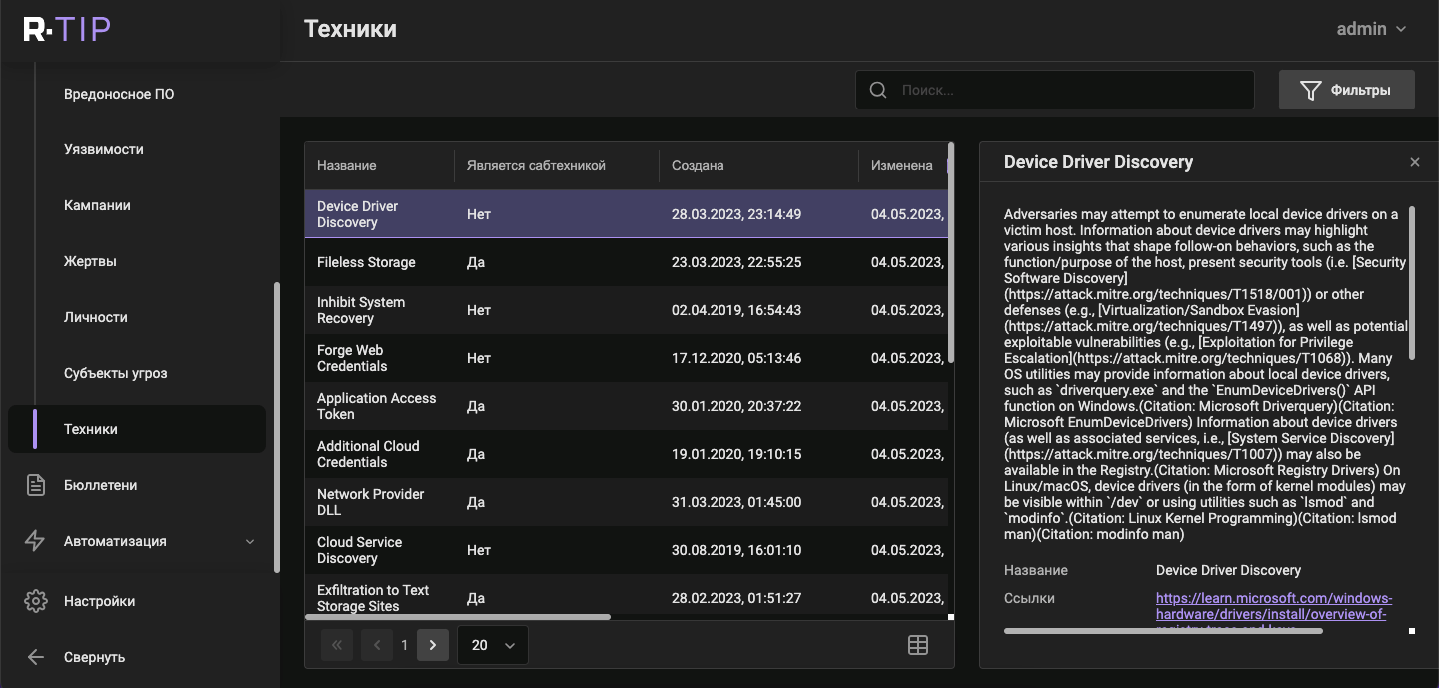

В карточках сущностей угроз содержится вся информация из MITRE ATT&CK®: описание сущностей, связанные с ними сабтехники, ссылки на информационные ресурсы, где представлены случаи использования определенных техник злоумышленниками, а также даны рекомендации по их обнаружению.

Рис. 3. Информация о технике Device Driver Discovery, полученная из MITRE ATT&CK

Рис. 3. Информация о технике Device Driver Discovery, полученная из MITRE ATT&CK

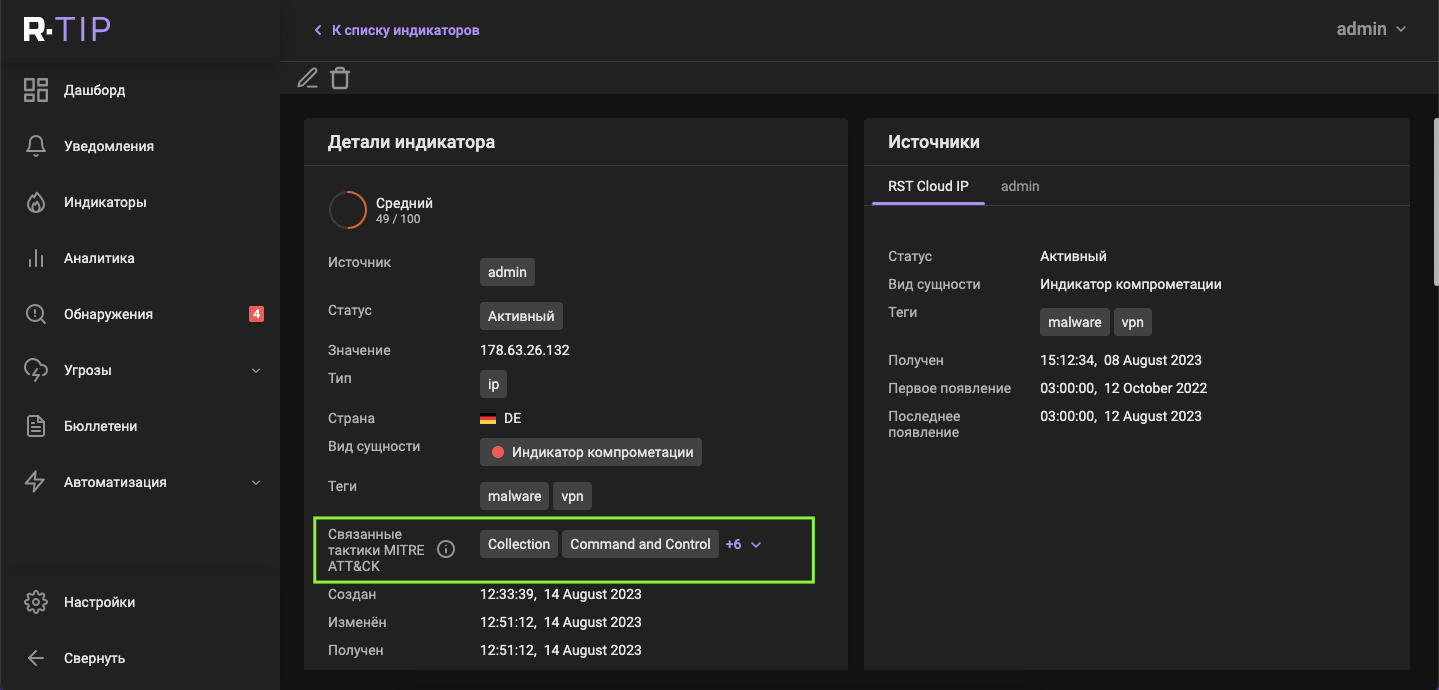

Кроме того, R‑Vision TIP дает возможность связывать тактики MITRE ATT&CK® с конечными индикаторами компрометации, если такие связи были выявлены в ходе анализа информации. Связи индикатора компрометации с тактиками наглядно отражены в карточке индикатора, что дает возможность TI‑аналитикам быстрее оценить этапы атаки, выработать тактику реагирования на инциденты и приоритизировать принимаемые меры.

Рис. 4. Отображение связанных тактик MITRE ATT&CK® в карточке индикатора компрометации

Рис. 4. Отображение связанных тактик MITRE ATT&CK® в карточке индикатора компрометации

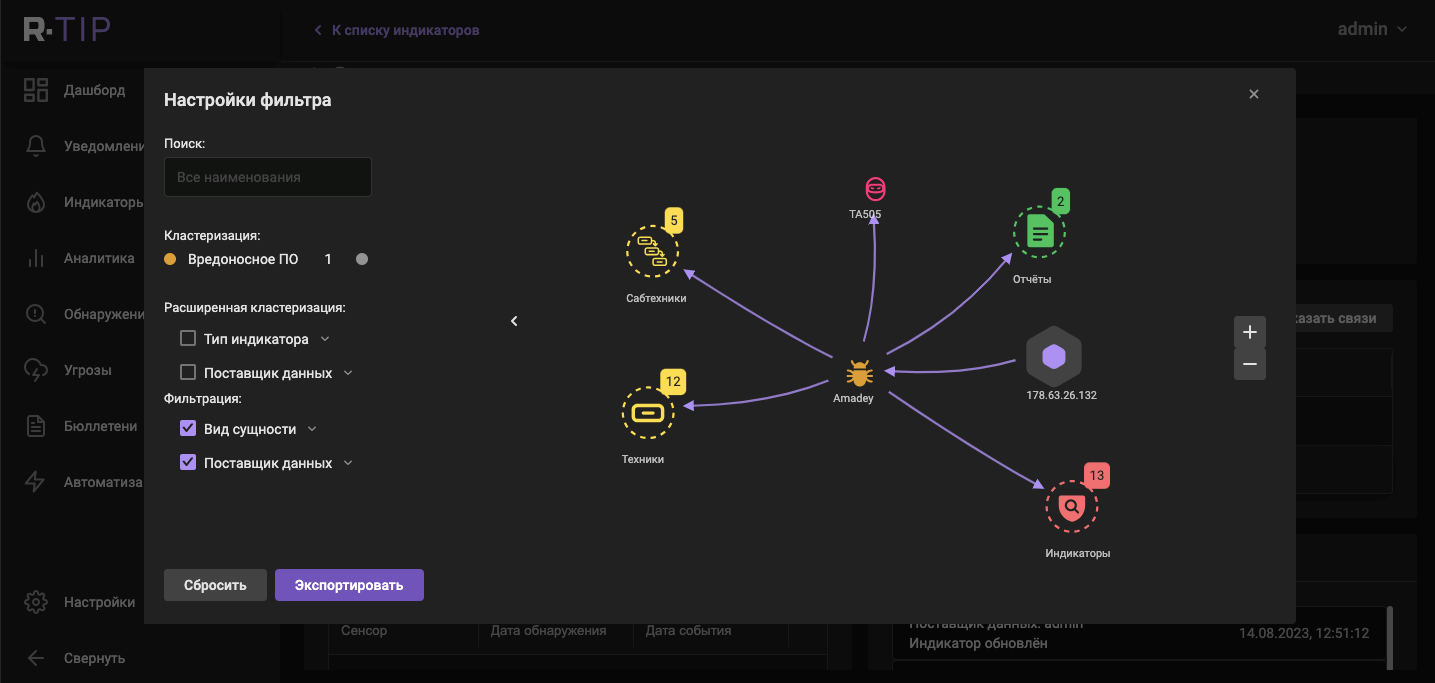

Связь техники с индикаторами компрометации можно также увидеть в графе взаимосвязей. Например, можно узнать, какие группировки применяют подобные техники и какое при этом используется ВПО.

Рис. 5. Граф взаимосвязей индикатора компрометации с другими сущностями, присутствующими в R‑Vision TIP

Рис. 5. Граф взаимосвязей индикатора компрометации с другими сущностями, присутствующими в R‑Vision TIP

При обнаружении индикаторов компрометации внутри инфраструктуры с помощью интеграции с SIEM, можно получить более полный контекст происходящего и понять, чему именно нужно противодействовать. Это позволяет принять наиболее эффективные меры в ответ на обнаруженную угрозу.

Таким образом, с помощью интегрированных в R‑Vision TIP знаний о подходах злоумышленников, встраиваемых связей между событиями в инфраструктуре, индикаторами компрометации и тактиками, пользователи платформы могут получать полную картину о поведении киберпреступников и возможном развитии атаки до нанесения ущерба.

Интеграция ATT&CK с R‑Vision TIP помогает оптимизировать работу аналитиков с матрицей MITRE, сфокусироваться только на тех данных из базы знаний, которые имеют связь с конкретным индикатором, эффективно выстроить приоритеты для определения наиболее вероятной угрозы и сэкономить ценное время, необходимое для предотвращения угрозы.

О других преимуществах и возможностях платформы R‑Vision TIP вы можете узнать на странице продукта. Оставить заявку на тестирование системы, а также получить ответы на интересующие вас вопросы можно, заполнив соответствующую форму.